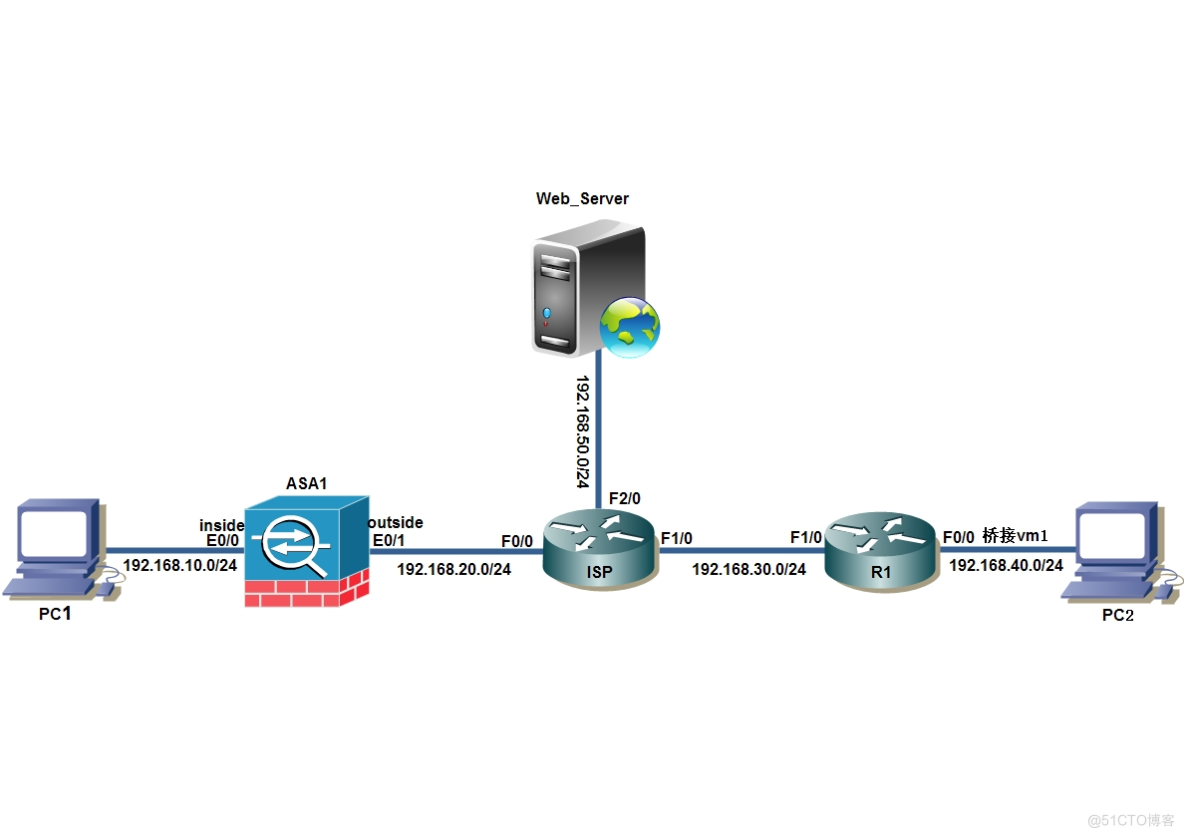

拓扑图:

推荐步骤:

- PC机、防火墙、路由器Web_Server配置IP地址

- ASA访问ISP的网站使用默认路由,R1访问ISP的网站使用默认路由,ISP访问PC1和PC2使用静态路由全网互通

- ASA防火墙配置Easy VPN,PC2使用Easy VPN客户端访问PC1

实验步骤:

一、PC机、防火墙、路由器Web_Server配置IP地址

1、PC1配置IP地址开启远程管理

1)给C1接口配置IP地址

PC1(config)#no ip routing

PC1(config)#interface fastEthernet 0/0

PC1(config-if)#ip address 192.168.10.2 255.255.255.0

PC1(config-if)#no shutdown

PC1(config)#ip default-gateway 192.168.10.1

PC1(config)#end

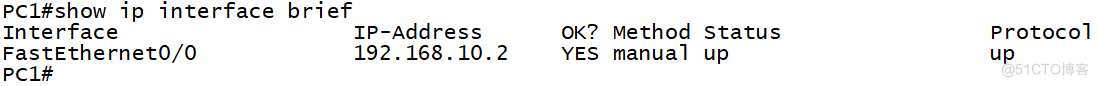

2)查看PC1接口配置IP地址

3)开启远程管理

PC1(config)#enable password pwd@123

PC1(config)#line vty 0 4

PC1(config-line)#password pwd@123

PC1(config-line)#login

PC1(config-line)#end

2、ASA防火墙配置IP地址

1)SA接口配置IP地址

ASA1(config)# interface ethernet 0/0

ASA1(config-if)# nameif inside

INFO: Security level for "inside" set to 100 by default.

ASA1(config-if)# ip address 192.168.10.1 255.255.255.0

ASA1(config-if)# no shutdown

ASA1(config-if)# exit

ASA1(config)# interface ethernet 0/1

ASA1(config-if)# nameif outside

INFO: Security level for "outside" set to 0 by default.

ASA1(config-if)# ip address 192.168.20.1 255.255.255.0

ASA1(config-if)# no shutdown

ASA1(config-if)# end

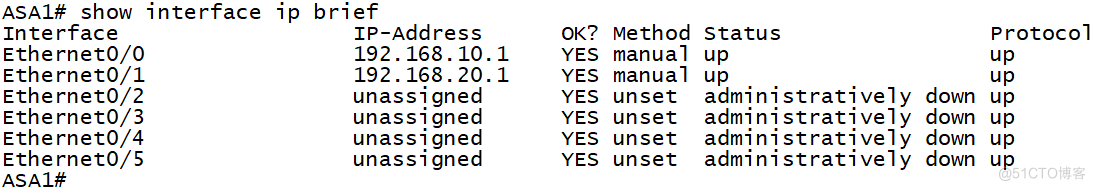

2)查看接口配置IP地址

3、给ISP路由器配置IP地址

1)给ISP接口配置IP地址

ISP(config)#interface fastEthernet 0/0

ISP(config-if)#ip address 192.168.20.2 255.255.255.0

ISP(config-if)#no shutdown

ISP(config-if)#exit

ISP(config)#interface fastEthernet 1/0

ISP(config-if)#ip address 192.168.30.1 255.255.255.0

ISP(config-if)#no shutdown

ISP(config-if)#exit

ISP(config)#interface fastEthernet 2/0

ISP(config-if)#ip address 192.168.50.1 255.255.255.0

ISP(config-if)#no shutdown

ISP(config-if)#end

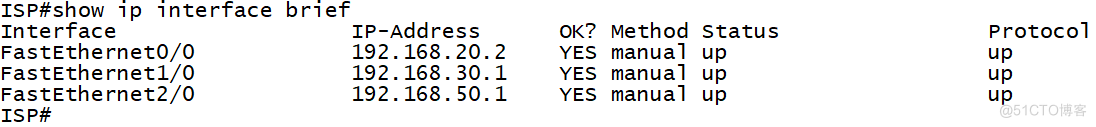

2)查看ISP接口配置的IP地址

4、路由器R1接口配置IP地址

1)给路由器R1接口配置IP地址

R1(config)#interface fastEthernet 1/0

R1(config-if)#ip address 192.168.30.2 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#interface fastEthernet 0/0

R1(config-if)#ip address 192.168.40.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#end

2)查看R1接口配置IP地址

5、Web_Server配置IP地址地址开启网站功能

1)给Web_Server配置IP地址

WEB_Server(config)#interface fastEthernet 0/0

WEB_Server(config-if)#ip address 192.168.50.2 255.255.255.0

WEB_Server(config-if)#no shutdown

WEB_Server(config-if)#exit

WEB_Server(config)#ip http server

WEB_Server(config)#ip default-gateway 192.168.50.1

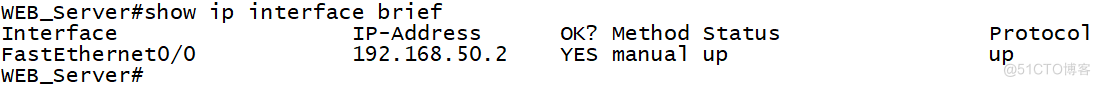

2)查看Web_Server配置的IP地址

6、桥接的PC2配置IP地址

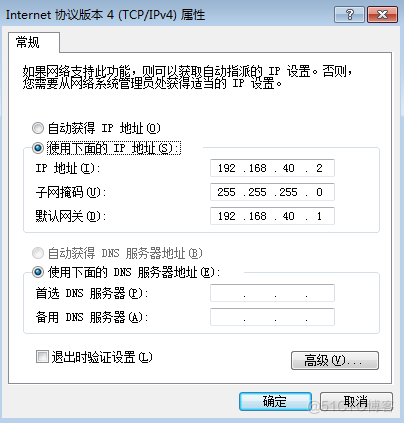

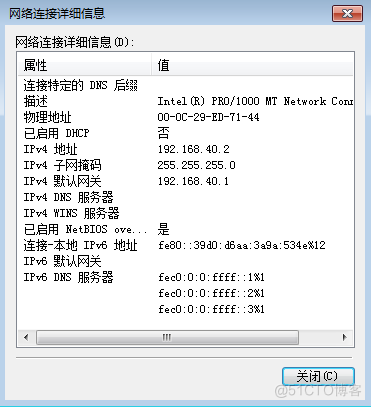

1)给桥接PC2配置IP地址

2)查看桥接PC2配置的IP地址

二、ASA访问ISP使用默认路由,R1访问ISP使用默认路由,ISP访问PC1和PC2使用静态路由全网互通

1、ASA配置ISP使用默认

1)在ASA配置默认路由访问ISP

ASA1(config)# route outside 0 0 192.168.20.2

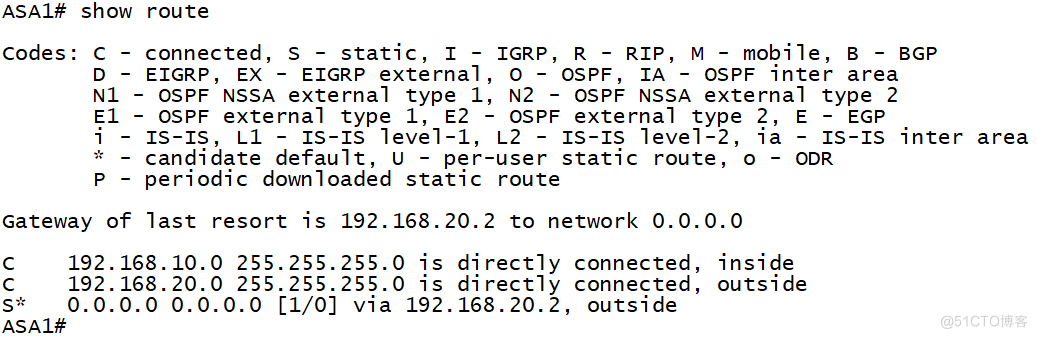

2)查看路由表

2、R1访问ISP使用默认路由

1)在R1配置默认路由访问ISP

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.30.1

2)查看默认路由

3、ISP访问PC1和PC2使用静态路由

1)在ISP配置静态路由访问PC1和PC2

ISP(config)#ip route 192.168.10.0 255.255.255.0 192.168.20.1

ISP(config)#ip route 192.168.40.0 255.255.255.0 192.168.30.2

2)查看ISP配置的静态路由

4、配置访问控制列表允许低安全级别访问高icmp协议添加状态列表

1)配置访问控制列表允许低安全级别访问高

ASA1(config)# access-list out_to_in permit ip any any

ASA1(config)# access-list out_to_in permit ip any any

2)icmp协议添加状态列表

ASA1(config)# fixup protocol icmp

INFO: converting 'fixup protocol icmp ' to MPF commands

ASA1(config)#

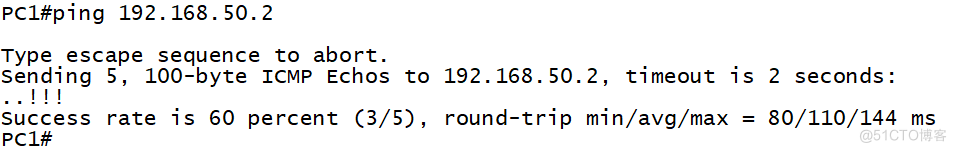

5、测试全网互通

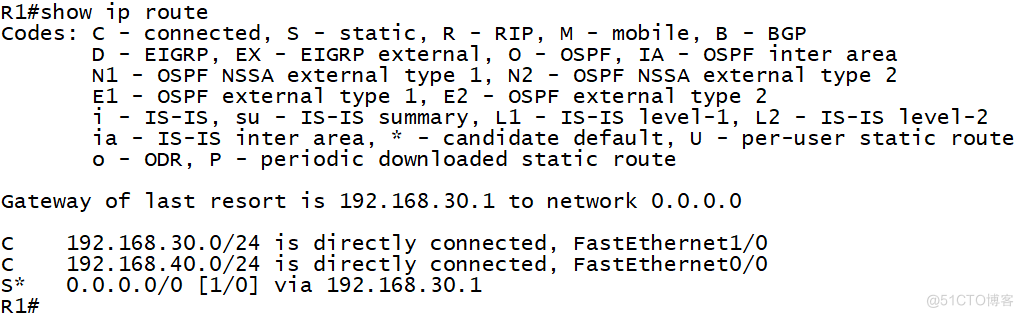

1)PC1测试访问PC2

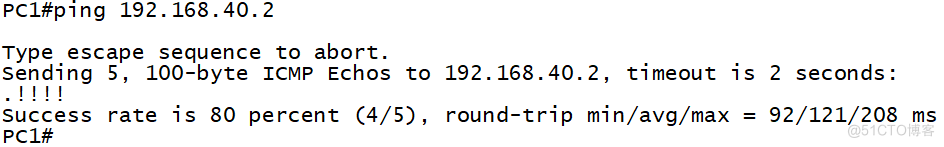

2)PC2测试访问PC1

三、ASA配置NAT和开启NAT控制功能PC1访问ISP的网站使用NAT转换,R1路由器配置NAT实现PC2访问ISP的网站使用NAT转换,配置豁免PC1和PC2查询路由表转发使用Easy VPN加密传输数据

1、ASA开启NAT控制配置NAT功能

1)开启NAT控制功能强制经过NAT转发访问互联网

ASA1(config)# nat-control

2)配置NAT规则识别NAT转发流量

ASA1(config)# nat (inside) 1 192.168.10.0 255.255.255.0

3)将NAT流量映射到防火墙外网接口

ASA1(config)# global (outside) 1 interface

INFO: outside interface address added to PAT pool

ASA1(config)#

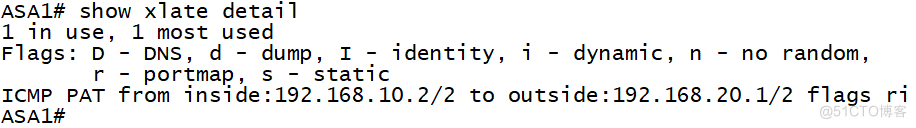

2、PC1访问ISP的网站验证NAT

1)PC1访问ISP的网站

2)查看ASA地址转换信息

3、在ASA配置豁免PC1访问PC2使用Easy VPN加密

1)在ASA配置识别豁免的流量

ASA1(config)# access-list nonat permit ip 192.168.10.0 255.255.255.0 192.168.4 0.0 255.255.255.0

2)应用ASA豁免

ASA1(config)# nat (inside) 0 access-list nonat

3)配置完成豁免PC1可以访问PC2测试

4、R1路由器接口开启NAT,配置PC2访问PC1的流量不经过NAT,PC2访问ISP流量经过NAT转换

1)在R1路由接口开启NAT功能

R1(config)#interface fastEthernet 1/0

R1(config-if)#ip nat outside

R1(config-if)#exit

R1(config)#interface fastEthernet 0/0

R1(config-if)#ip nat inside

R1(config-if)#exit

2)创建访问控制列表NAT不转发PC2访问PC1网络的流量

R1(config)#access-list 100 deny ip 192.168.40.0 0.0.0.255 192.168.10.0 0.0.0.255

3)创建访问控制列表识别NAT的流量

R1(config)#access-list 100 permit ip 192.168.40.0 0.0.0.255 any

4)将NAT的流量映射到路由器的外网接口

R1(config)#ip nat inside source list 100 interface fastEthernet 1/0 overload

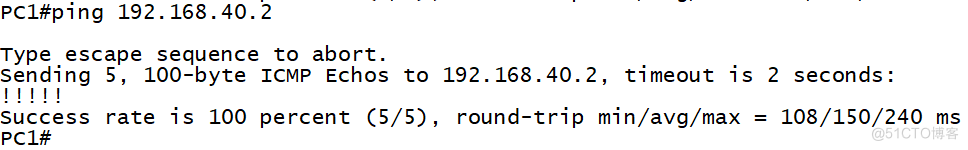

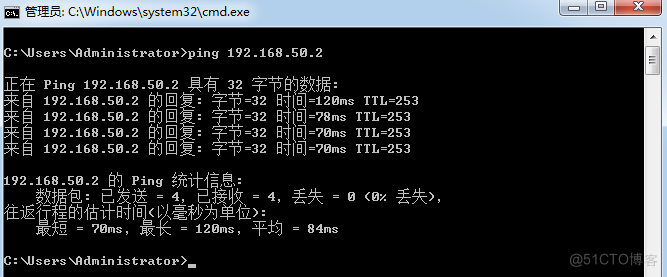

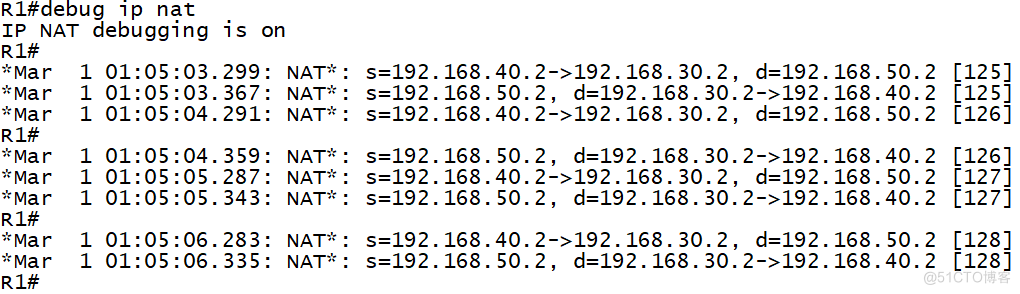

5、验证PC2访问互联网和PC1

1)PC2访问互联网

2)查看地址转换信息

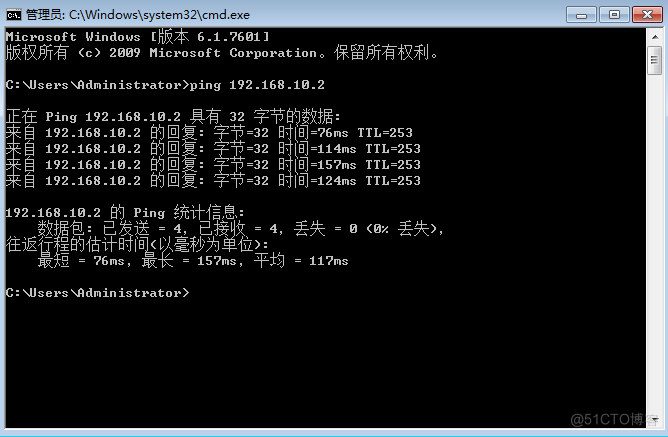

3)PC2访问PC1查询路由表不经过NAT转发

四、ASA防火墙配置Easy VPN,PC2使用Easy VPN客户端访问PC1

1、创建Easy VPN验证账户、配置安全策略、允许Outside接口建立IKE连接

1)创建Easy VPN验证账户

ASA1(config)# username admin password pwd@123

2)配置安全策略

ASA1(config)# crypto isakmp policy 1

ASA1(config-isakmp-policy)# encryption aes

ASA1(config-isakmp-policy)# hash md5

ASA1(config-isakmp-policy)# authentication pre-share

ASA1(config-isakmp-policy)# group 3

ASA1(config-isakmp-policy)# lifetime 86400

ASA1(config-isakmp-policy)# exit

3)允许Outside接口建立IKE连接

ASA1(config)# crypto isakmp enable outside

4)创建传输集名字easy-set加密使用aes验证使用md5

ASA1(config)# crypto ipsec transform-set easy-set esp-aes esp-md5-hmac

2、配置Easy VPN地址池,创建隧道分离ACL,创建组策略调用隧道分离ACL

1)创建地址池名字easyvpn

ASA1(config)# ip local pool easyvpn 192.168.1.1-192.168.1.100

2)创建隧道分离ACL识别隧道分离流量

ASA1(config)# access-list splist-acl permit ip 192.168.1.0 255.255.255.0 any

3)创建本地组策略名字easy-policy

ASA1(config)# group-policy easy-policy internal

4)配置本地组策略属性

ASA1(config)# group-policy easy-policy attributes

5)本地组策略识别匹配访问控制列表进行隧道分离

ASA1(config-group-policy)# split-tunnel-policy tunnelspecified

6)本地组策略调用隧道分离ACL

ASA1(config-group-policy)# split-tunnel-network-list value splist-acl

ASA1(config-group-policy)# exit

3、配置隧道组

1)创建隧道组名字为remote-vpn

ASA1(config)# tunnel-group remote-vpn type ipsec-ra

2)配置隧道组属性

ASA1(config)# tunnel-group remote-vpn general-attributes

3)隧道组属性调用地址池

ASA1(config-tunnel-general)# address-pool easyvpn

4)隧道组属性调用组策略

ASA1(config-tunnel-general)# default-group-policy easy-policy

ASA1(config-tunnel-general)# exit

5)设置Easy VPN密钥

ASA1(config)# tunnel-group remote-vpn ipsec-attributes

ASA1(config-tunnel-ipsec)# pre-shared-key pwd@123

ASA1(config-tunnel-ipsec)# exit

4、创建动态map调用传输集,创建静态map调用动态map,静态map应用到接口

1)动态map名字为dy-map调用传输集名字为easy-set

ASA1(config)# crypto dynamic-map dy-map 1 set transform-set easy-set

2)创建静态map调用动态map

ASA1(config)# crypto map st-map 1 ipsec-isakmp dynamic dy-map

3)将静态map应用到防火墙接口

ASA1(config)# crypto map st-map interface outside

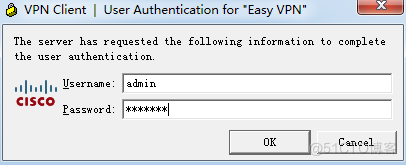

5、客户访问Easy VPN

1)创建Easy VPN连接

2)输入账户密码

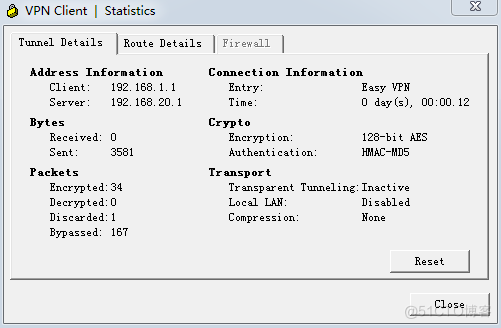

3)查看VPN连接

4)查看VPN连接状态

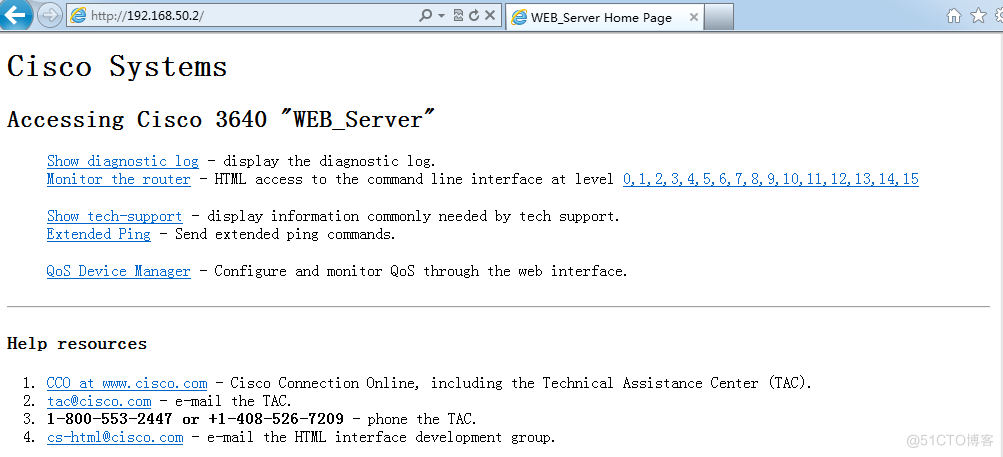

5) 客户端访问网站

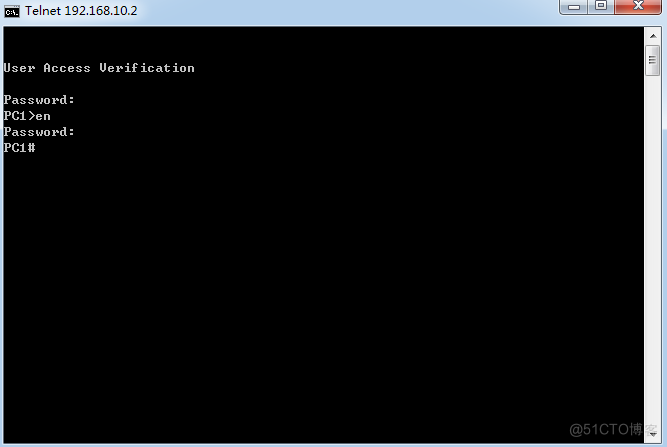

6)客户端远程管理PC1