1、实验目的

通过本实验可以掌握:

- ACL 的工作方式和工作过程

- 定义编号和命名标准 ACL 的方法

- 接口和 VTY 下应用标准 ACL 的方法

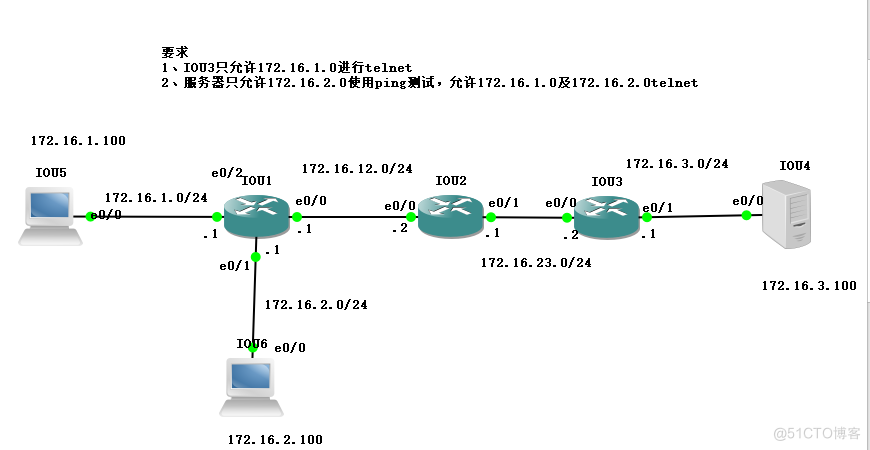

实验拓扑图:

配置 ACL 实验拓扑如下图所示。本实验中,通过配置标准 ACL 实现只允许172.16.1.0网段 访问路由器 IOU3 的 Telnet 服务,通过配置扩展ACL实现只允许172.16.2.0网段进行ping测试以及允许172.16.1.0与172.16.2.0可以访问IOU4服务器,实现对路由器进行远程管理。整个网络配置 RIP 路由协议保证 IP 的连通性。

IP地址规划:

IOU1 | E0/0:172.16.12.1/24 |

E0/1:172.16.2.1/24 | |

E0/2:172.16.1.1/24 | |

IOU2 | E0/0:172.16.12.2/24 |

E0/1:172.16.23.1/24 | |

IOU3 | E0/0:172.16.23.2/24 |

E0/1:172.16.3.1/24 | |

IOU4 | E0/0:172.16.3.100/24 |

IOU5 | E0/0:172.16.1.100/24 |

IOU6 | E0/0:172.16.2.100/24 |

实验步骤:

IP配置过程略

配置RIP动态路由协议

IOU1(config)#router rip

IOU1(config-router)#version 2

IOU1(config-router)#no auto-summary

IOU1(config-router)#network 172.16.0.0

IOU1(config-router)#

IOU2(config)#router rip

IOU2(config-router)#version 2

IOU2(config-router)#no auto-summary

IOU2(config-router)#network 172.16.0.0

IOU2(config-router)#exit

IOU3(config)#router rip

IOU3(config-router)#version 2

IOU3(config-router)#no auto-summary

IOU3(config-router)#network 172.16.0.0

IOU3(config-router)#exit

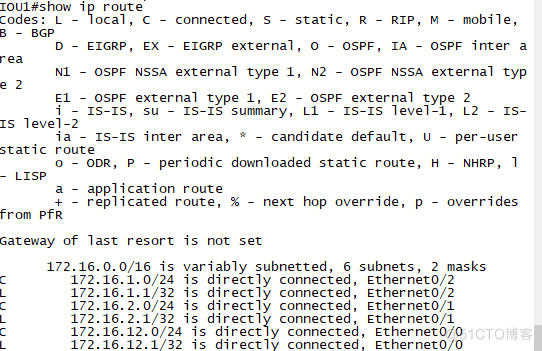

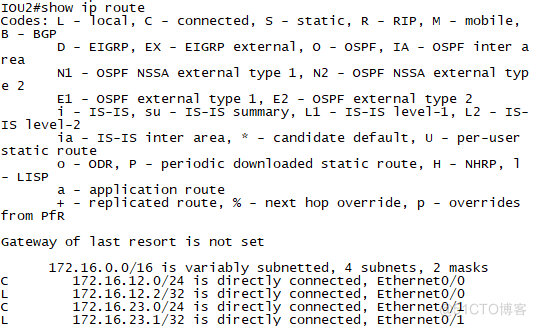

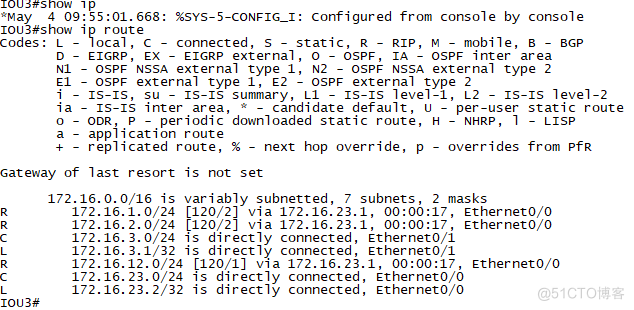

使用“show ip route”查看路由表

IOU1

IOU2

IOU3

配置ACL实现实验需求

设置路由器用户名与密码

IOU3(config)#username (自拟) passwork (自拟)

配置vty远程登陆

IOU3(config)#line vty 0 4

IOU3(config-line)#login local

IOU3(config-line)#transport input telnet

IOU3(config-line)#exit

配置ACL只允许172.16.1.0网段访问vty

IOU3(config)#access-list 2 permit 172.16.1.0 0.0.0.255

IOU3(config)#line vty 0 4

IOU3(config-line)#access-class 2 in

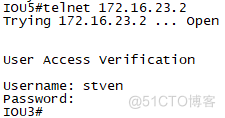

下图显示IOU5(1.0网段)已成功登陆IOU3

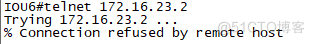

下图显示IOU6(2.0网段)登陆IOU3失败

从结果看可以判断需求完成

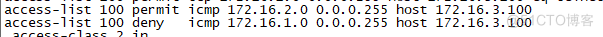

在IOU3上配置ACL只允许2.0网段对IOU4进行ping测试

IOU3(config)#access-list 100 permit icmp 172.16.2.0 0.0.0.255 host 172.16.3.100

IOU3(config)#interface e0/1

IOU3(config-if)#ip access-group 100 out

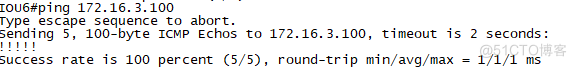

IOU6对172.16.3.100进行ping测试

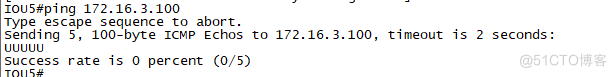

IOU5对172.16.3.100进行ping测试

从结果看可以判断需求完成

配置ACL只允许1.0以及2.0网段访问服务器vty

IOU3(config)#access-list 100 permit tcp 172.16.1.0 0.0.0.255 host 172.16.3.100 eq 23

IOU3(config)#access-list 100 permit tcp 172.16.2.0 0.0.0.255 host 172.16.3.100 eq 23

IOU6测试

IOU5测试

从结果看可以判断需求完成