上网找了些资料认识到自己的方法并不能应付所有的可执行程序,特总结如下:

通常用OllyDBG打开一个程序之后,并没有直接跳到程序主函数入口地址,而是在进行一些初始化工作,这个是需要跳过的。

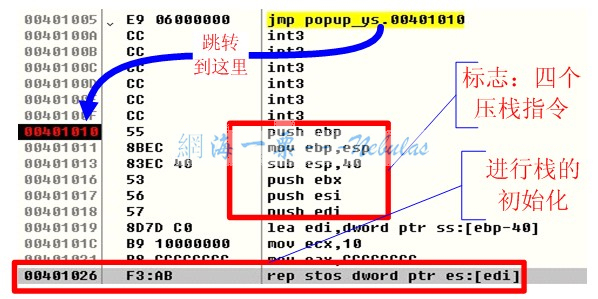

如果你对反汇编比较熟悉的话可以直接找函数入口地址:

1. 找几个压栈指令

2. 压栈完了之后就是对栈的初始化

3. 通常在压栈指令之前都有一个跳转指令(这个有时地址偏移比较大)

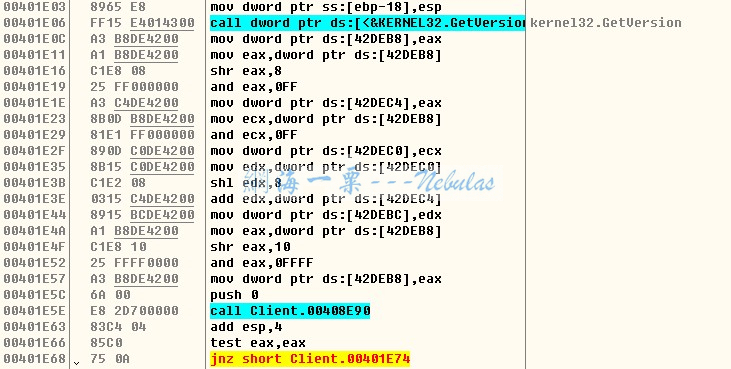

1.开始之后便一直F8,直到步过下面这个函数:

FF15 38804000 call dword ptr ds:[<&KERNEL32.GetVersion>; kernel32.GetVersion

GetVersio():判断当前运行的Windows和DOS版本

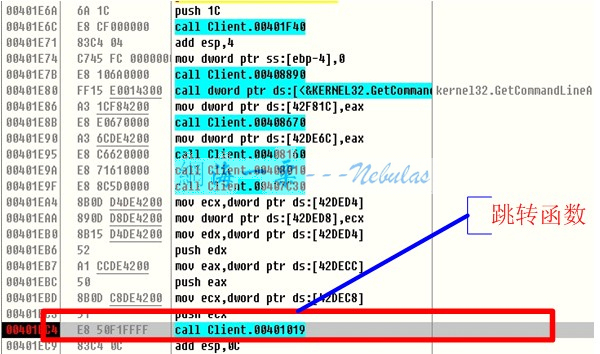

2. 然后继续F8,直到步过下面这个函数:

FF15 34804000 call dword ptr ds:[<&KERNEL32.GetCommand>; kernel32.GetCommandLineA

GetCommandLineA():不接受参数,获取自己程序的命令行参数

GetCommandLineA后面还有好几个Call,在第四个call完之后的下一个call通常就是程序的主函数入口地址了。