单点登录这种方案,面对互联网应用是一个很有效登录方案,但此方案移植在企业应用上不是成功的方案,原因有三点: 一、没有有效资源来改造外采应用; 二、强制改变现有企业信息化协作方式。 三、终端用户习惯会带来安全审计挑战;

现在我们从原理上来讲为什么有这三点挑战。

单点登录

单点登录流程图如下:

上列流程图我们可以发现:

一、单点登录是要各应用都要遵守规则去认证中心获取身份,应用是请求发起者,这就会让每个应用都带来前置的改造和开发才能遵寻认证服务器的规则,也就增加了变更应用成本,影响应用的稳定性;

二、在我们业务场景中,例如员工请假代班,代填报销单据、财务专员审批、运维应用等等需要协作工作项,业务同事是把账号告知对方来彼此协同工作,而单点登录无法颗粒化应用账号,强制要求一人一应用一账户破坏现有协作方式。

三、单点登录是从认证服务器置换token来获得身份信息,认证服务和应用各自独立,登录认证是靠应用检验,但退出就没有关联,这样会产生应用退出了,认证服务没有退出;认证服务退出了,而应用却没有退出,为安全审计带来全新挑战;

因为上三点原因,导致我司上个团队引用单点登录方案落地不成功核心原因,花了半年时间让各个应用负责人来改造对接,来满足此规范,也只有内部开发应用得到配合,外采应用一个也没有落实下去,最后单点登录方案的统一登录项目以失败而告终。

统一企业各应用登录入口对一个规模企业是一个降本增效好方式,同时是显性项目,成果从上到下都能感受到成果,后面这个项目转到我手上,为了克服上例问题,我结合Apiumc采用网关技术路线来统一企业各应用登录,下面我就开讲Apiumc网关登录。

Apiumc网关统一登录

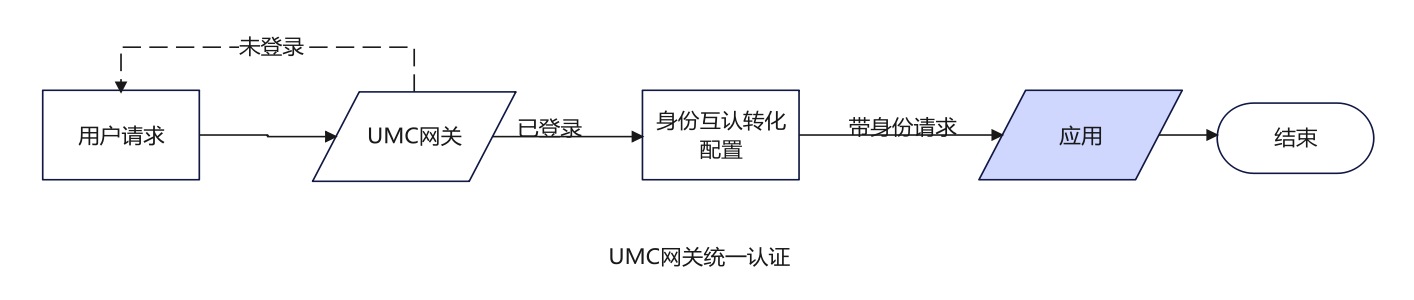

再来看一下Apiumc网关的统一登录的流程图,如下:

从图中我们可以看到 一、Apiumc网关统一登录的流程中,用户请求是通过Apiumc网关来完成认证,再根据配置身份互联规则转化为带应用身份的请求,再去请求应用,从而达到应用不需要任何改造就能完成身份转化互联,且应用是无感知,不影响用户任何使用操作。

二、在Apiumc统一登录中,Apiumc网关退出了,则所有请求都不会再到应用中;同时应用主动退出时,则提示要不要全局退出统一登录,整个过程是加强了应用安全审计,应用对外不可见,任何不受信任的请求,都被拦截,应用安全牢不可破。

三、在Apiumc网关统一登录在面对单应用多账户的情况下,应用请求是采用的账户转化配置,这种模式是支持多账户的,且不需要应用做任何更改就可适配,且操作日志被记录,加强原有信息化协作监管,也不改变账号协同工作使用习惯,如下图:

所以说,Apiumc网关统一登录方案是单点登录方案的升级版,因不改变第三方应用,协调各应用方更容易,实施成本低,见效快,因其鉴权每条请求,安全审计更放心,代工代填等工作协同因全日志更规范,用户也更方便,推广更容易。

正因就采用此方案,因为各应用无感,应用协调从被动推广,变为应用责任人主动找我们集成了,很快我们把企业各应用都集成了,如下图:

更多功能

在Apiumc网关统一登录,我们不只是在应用登录上进行了创新,还在网关下各应用角色、权限、账户、组织架构进行了开拓,我们可以通过Apiumc网关为每个应用分配一套角色权限体系,同时让各应用共享账户和组织架构体系,大大简化子应用的权限和身份管理,轻松做到应用角色和权限的统一授权和回收。