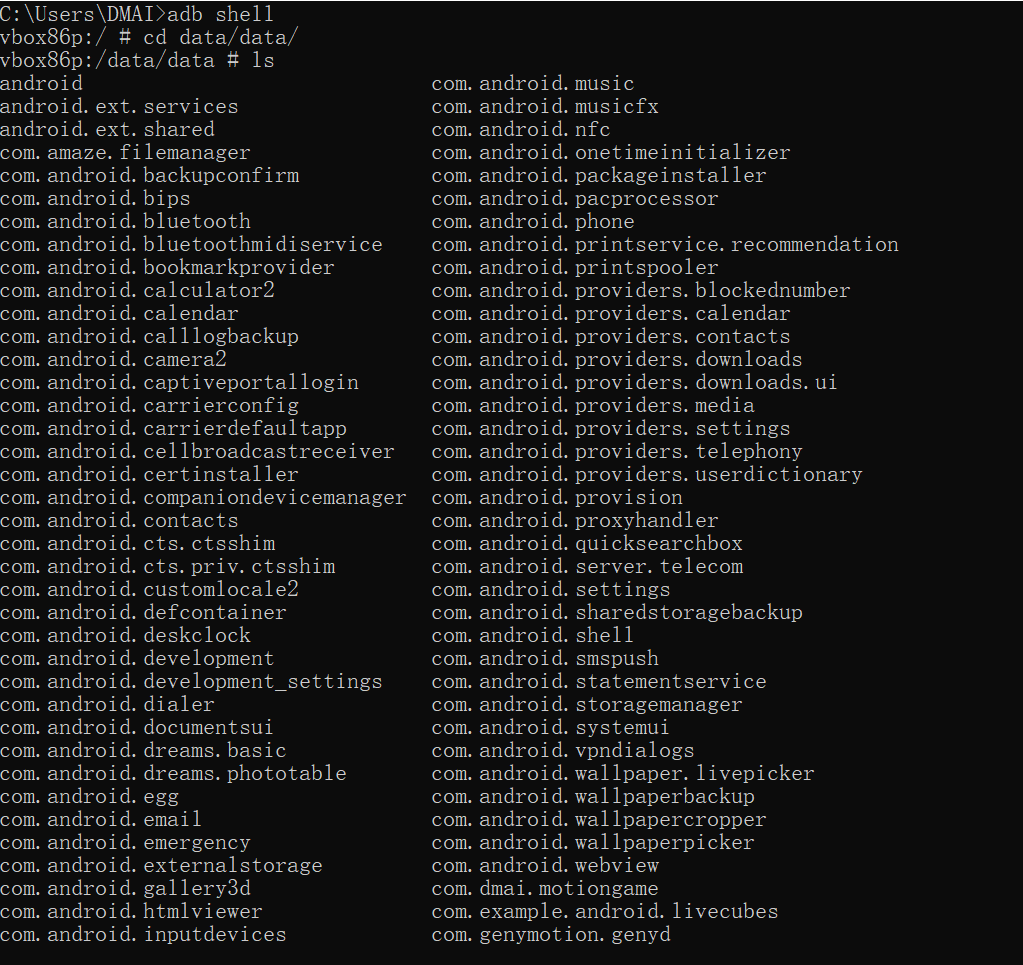

2、这里获取包 com.xueqiu.android 的db文件为例,进入包文件 databases 目录内部可以看到如下 db 文件。

3、退出adb shell ,将需要的db文件拷贝出来

![]()

2、点击 浏览数据 菜单可以查看表具体数据内容,或者点击 执行SQL 进行查询

2、这里获取包 com.xueqiu.android 的db文件为例,进入包文件 databases 目录内部可以看到如下 db 文件。

3、退出adb shell ,将需要的db文件拷贝出来

![]()

2、点击 浏览数据 菜单可以查看表具体数据内容,或者点击 执行SQL 进行查询

上一篇:安全测试概述

信息安全性测试

“开源 Web 应用安全项目”(OWASP)在 2019 年发布了 API 十大安全风险 《OWASP API 安全 Top10》:失效的对象级别授权

安全测试之逻辑漏洞

理论实践同样重要!

举报文章

请选择举报类型

补充说明

0/200

上传截图

格式支持JPEG/PNG/JPG,图片不超过1.9M