随着对容器的不断深入,本地私有的registry已经不够满足用户的需求,不好对不同的用户,如开发,测试,运维的职能进行区分,往往不同的项目镜像,却存放在一起,显得也太过杂乱,也没有一个web管理界面,不方便运维人员对容器仓库进行管理,这个时候Harbor的使用就非常有必要了,它能够帮助运维人员高效的管理镜像,对镜像进行同步复制,对用户进行不同权限的管控,开发,管理员,测试等,不同用户具有不同的权限,开发可以对镜像进行拉取,推送,测试只能对镜像进行拉取,管理员则可以进行任何操作。Harbor还可以针对不同项目进行独立的处理,如项目一有几名开发成员,项目二有几名开发成员,是否需要备份镜像,任何操作都会在Harbor的web日志保存,可以进行查看。

架构介绍

1)主要组件

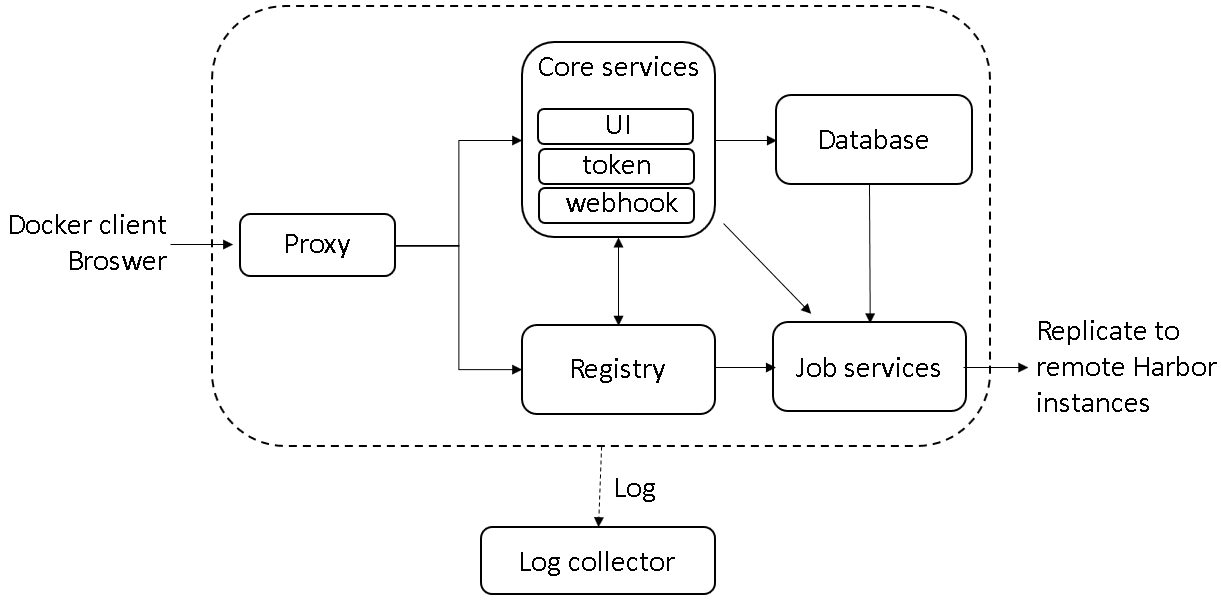

Harbor在架构上主要由6个组件构成:

Proxy:Harbor的registry, UI, token等服务,通过一个前置Nginx的反向代理统一接收浏览器、Docker客户端的请求,并将请求转发给后端不同的服务。

Registry: 负责储存Docker镜像,并处理docker push/pull 命令。由于我们要对用户进行访问控制,即不同用户对Docker image有不同的读写权限,Registry会指向一个token服务,强制用户的每次docker pull/push请求都要携带 一个合法的token, Registry会通过公钥对token 进行解密验证。

Core services: 这是Harbor的核心功能,主要提供以下服务:

UI:提供图形化界面,帮助用户管理registry上的镜像(image), 并对用户进行授权。

webhook:为了及时获取registry 上image状态变化的情况, 在Registry上配置webhook,把状态变化传递给UI模块。

token 服务:负责根据用户权限给每个docker push/pull命令签发token. Docker 客户端向Regiøstry服务发起的请求,如果不包含token,会被重定向到这里,获得token后再重新向Registry进行请求。

Database:为core services提供数据库服务,负责储存用户权限、审计日志、Docker image分组信息等数据。

Job Services:提供镜像远程复制功能,可以把本地镜像同步到其他Harbor实例中。

Log collector:为了帮助监控Harbor运行,负责收集其他组件的log,供日后进行分析。

各个组件之间的关系如下图所示:

上面的六个组件都是由镜像的形式存在在官网上下载压缩包后解压安装即可。

Harbor安装部署

两台harbor主机,实现镜像同步

harbor1 node-2:192.168.175.130

harbor2 node-3:192.168.175.131

1.安装docker环境

# yum install https://mirrors.aliyun.com/docker-ce/linux/centos/7/x86_64/stable/Packages/docker-ce-selinux-17.03.2.ce-1.el7.centos.noarch.rpm -y

# yum install https://mirrors.aliyun.com/docker-ce/linux/centos/7/x86_64/stable/Packages/docker-ce-17.03.2.ce-1.el7.centos.x86_64.rpm -y

# systemctl start docker && systemctl enable docker

2.安装docker-compose

harbor需要基于docker-compose插件进行安装,管理

# curl -L https://github.com/docker/compose/releases/download/1.21.2/docker-compose-`uname -s`-`uname -m` -o /usr/local/bin/docker-compose

# chmod +x /usr/local/bin/docker-compose

3.安装harbor

在GitHub上找到下载地址并下载

# tar xf harbor-offline-installer-v1.6.0.tgz

# cd harbor

# vim harbor.cfg //修改hostname,修改文当前主机IP

# ./prepare //预处理

# ./install.sh //执行安装操作

导入镜像

两台harbor均安装完成,如下图可知harbor正常启动的容器组件,nginx,jobserver,ui,redis,registry,db,log

使用浏览器访问192.168.175.130,user:admin passwd:Harbor12345 密码保存在harbor.cfg配置文件中

主控制面板

harbor在创建新用户,可以对用户分配项目,该用户在这个项目下的权限,也由管理员进行分配

项目管理员可以对项目进行所有操作,开发人员可以对项目中的镜像进行拉取pull,上传push操作,访客则是针对测试人员,只能进行拉取操作pull

两台harbor主机同步镜像数据

在两台harbor主机同时创建以对方为目标URL的仓库,账号密码为对方主机的admin用户密码

创建项目test

配置复制规则

复制的源项目为test,目标仓库为192.168.175.131,即复制目标主机192.168.175.131的test项目中的镜像,处罚模式为即刻,也可以定时,手动触发

最后需要配置两台主机192.168.175.130,192.168.175.131的registry的insecure-registry,否则双方无法访问对方的仓库

测试,在192.168.175.130上传镜像到192.168.175.131的test项目,同步成功

上传镜像到harbor需要进行docker login操作,账号密码为对应harbor中具有上传权限的用户,退出则为docker logout 192.168.175.131

192.168.175.131 harbor仓库上传成功

192.168.175.130 harbor仓库同步成功

harbor数据存储在/data目录下,可以在harbor.cfg中修改

如果需要修改harbor.cfg配置文件,可以通过docker-compose命令进行重启

注意:需要在harbor工作目录下,才可以控制

关闭harbor

启动harbor